Um honeypot é um sistema que podemos configurar em nossa rede para registrar os ataques que recebemos, servindo como um aviso antecipado para evitar outros ataques na rede, para saber se somos alvo de algum tipo de ataque ou para entender melhor o cenário que estamos enfrentando. Além disso, esse sistema permite obter a origem das ameaças existentes e as técnicas que podemos ter que enfrentar.

Um honeypot é um sistema de armadilha na rede – portanto, não há motivo legítimo para os usuários de uma organização tentem acessá-lo, facilitando a detecção de ataques, uma vez que praticamente qualquer interação com o computador pode ser considerada como uma ação maliciosa. A ideia ao implementar este sistema é fazer com que um invasor acredite que realmente está direcionando o seu ataque a um sistema real; no entanto, ele implantará suas atividades maliciosas em um ambiente controlado por profissionais da organização.

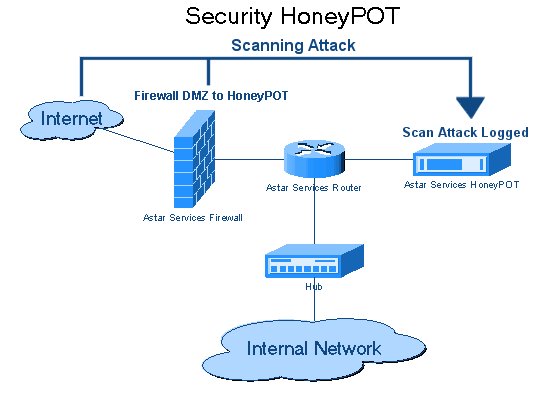

Podemos implementar um honeypot dentro da nossa rede (em frente ao firewall externo), que pode ser usado para indicar que um invasor já ganhou acesso à rede e está tentando fazer um movimento lateral ou, fora da rede, para detectar ataques externos. Por outro lado, podemos ter vários honeypot instalados em nossa rede e formar o que é conhecido como um honeynet.

Que tipos de honeypot existem?

Alta interatividade

É um servidor que possui serviços reais instalados, como qualquer outro servidor da organização. Devemos ter bastante atenção para que esse servidor esteja perfeitamente isolado do resto da rede e, dessa forma, impedir que um ataque possa garantir o acesso à rede. As informações geradas nesse sistema são extremamente detalhadas. Além disso, é mais difícil para um invasor perceber que está sendo enganado e que está caminhando em direção à nossa “armadilha”. Nesse tipo de honeypot, podemos implementar nossas próprias ferramentas, como um serviço HTTP que obtém o fingerprint (a impressão digital) do invasor e, para identificar exclusivamente o computador que deu origem a ameaça.

Média interatividade

Possui alguns serviços básicos, como um servidor web ou FTP, que podem ser programados para fornecer algum tipo de resposta ao invasor; por exemplo, devolver um banner do serviço. Além da resposta básica, os serviços não são reais – simulam serviços reais -, portanto, o invasor não pode obter acesso ao sistema. As informações geradas nesse tipo de honeypot são consideravelmente menores do que em um honeypot de alta interatividade, mas são mais fáceis de manter e implementar.

Baixa interatividade

Simula apenas alguns serviços básicos de rede, como conectividade TCP/IP, ICMP, NetBIOS, etc. As informações que podemos coletar desse tipo de Honeypot são muito mais escassas, basicamente só poderemos saber se alguém está rastreando a rede, mas não conseguiremos obter mais informações sobre as técnicas ou as intenções por trás de tal ação. Sua implementação na rede é muito mais segura, embora, por outro lado, seja possível que um invasor experiente possa perceber que o computador é, na verdade, uma armadilha.

Opções para coletar informações valiosas

A implementação de um honeypot na rede perderia sentido se não coletássemos as informações geradas e as utilizássemos para fins produtivos. De acordo com o Reporte de Data Breaches de 2017 produzido pela Verizon, um invasor permanece, em média, 149 dias em nossa rede antes que sua atividade seja detectada. A análise das informações geradas em um honeypot interno pode nos ajudar a reduzir esse tempo. Essas informações devem ajudar a equipe de resposta a incidentes ou o SOC a implementar controles ou atenuações apropriadas.

Integração com EDR corporativo

O honeypot pode ser integrado ao EDR corporativo, idealmente de forma separada, para não contaminar alertas de sistemas de rede. A vantagem de usar um EDR, como o oferecido pela ESET por meio da ferramenta Enterprise Inspector, é que podemos analisar a mecânica dos ataques com mais rapidez e facilidade.

Integração com sistemas IDS: podemos implementar um IDS como o Suricata (software livre) para gerar alertas automáticos quando nosso honeypot seja vítima de algum tipo de ataque.

Análise manual: outra opção é coletar as informações e gerar relatórios manualmente, ou com ferramentas desenvolvidas “in-house” que atendem às necessidades específicas da organização.

T-Pot

O T-Pot é um desenvolvimento de código aberto que combina honeypots de baixa e alta interatividade em um único sistema. Sua implementação é bastante simples (não deve demorar mais de 30 minutos) e nos permite emular serviços de rede como o Android ADB, hardware de rede vulnerável como roteadores, SCADA, SSH, Telnet, DICOM, Elasticsearch, FTP, RDP, HTTP/S, postgreSQL, MSSQL, POP3, SMTP, SMB, entre outros.

Embora o ideal seja criar um honeypot personalizado com os mesmos serviços que são fornecidos em nossa rede e nada mais, o T-Pot é uma maneira mais rápida e fácil de implantar um honeypot, se não tivermos tempo ou recursos para desenvolver nossos próprios. Além disso, pode ser configurado de acordo com as necessidades específicas da organização.

Uma das vantagens é que o T-Pot fornece uma interface gráfica para visualizar as informações geradas de maneira simples e relatórios. Ele pode ser implantado em máquinas físicas e virtuais.

Deixe uma resposta